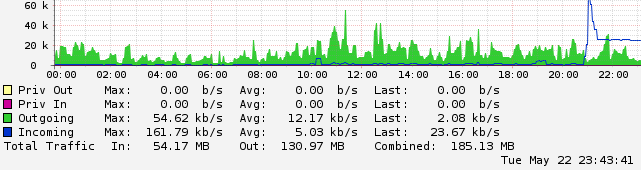

2012年05月22日大约 20:55 的时候感觉网站有些不对劲儿:网页很难打开。查看 VPS 控制台发现出现了入站流量(Incoming Traffic)从原来的接近 0 增加到持续 40kbit/sec 左右。然后发现通过 PUTTY SSH 登录 VPS 控制台都很困难。看来不是网络状况不好,而是遭到攻击了。

上图右边蓝色线就是暴涨的入站流量。比平时多了太多。

好不容易登入到系统后台,却发现除了自己的 SSH 连接之外,没有其它连接。捣鼓半天实在搞不定,后来向 Linode 客服求救。再次感受到了他们响应之迅速。

通过 tcpdump 出了部分结果,如下。(嗯,这是刚刚 dump 出来的,虽然暂时解决了访问问题,但攻击还在持续。另外,服务器的时间与本地时间有点儿差别,我懒得调整。)

13:29:18.898132 IP 176.9.84.46.53804 > 106.187.50.90.https: Flags [S], seq 0, win 8192, length 0 13:29:18.900773 IP 176.9.84.46.53804 > 106.187.50.90.https: Flags [S], seq 0, win 8192, length 0 13:29:18.920774 IP 176.9.84.46.53804 > 106.187.50.90.https: Flags [S], seq 0, win 8192, length 0 13:29:18.921199 IP 176.9.84.46.53804 > 106.187.50.90.https: Flags [S], seq 0, win 8192, length 0 13:29:18.963636 IP 176.9.84.46.53804 > 106.187.50.90.https: Flags [S], seq 0, win 8192, length 0 13:29:18.983246 IP 176.9.84.46.53804 > 106.187.50.90.https: Flags [S], seq 0, win 8192, length 0 13:29:18.985887 IP 176.9.84.46.53804 > 106.187.50.90.https: Flags [S], seq 0, win 8192, length 0 13:29:18.986381 IP 176.9.84.46.53804 > 106.187.50.90.https: Flags [S], seq 0, win 8192, length 0 13:29:19.029227 IP 176.9.84.46.53804 > 106.187.50.90.https: Flags [S], seq 0, win 8192, length 0

不知道是属于什么攻击。攻击针对的是 https 端口,可是我并没有开启 https 端口(见我的安全设置)。所以只好直接通过 iptables 直接丢弃所有来自此 IP 的请求。

目前网站已经可以正常访问了,但是入站流量还在继续。并且 Linode 回复说他们也没有办法控制。不过,入站流量反正也不是很大,目前稳定在大约 20kb/s。并且 Linode 上入站的流量是不算在流量限额里面的。

已经向该 IP 的管理者发送邮件报告攻击了,不知道是否会有效果。

等待解决办法中……见到的朋友请支招,谢谢!

UPDATE

这一波攻击已经于 2012.05.23 03:15 左右停止。不知道是不是因为向该 IP 发送的报告得到处理了。

但是这一类型的攻击,还是不知道怎么防范。难道要一直监控服务器流量和响应?©

本文发表于水景一页。永久链接:<https://cnzhx.net/blog/server-been-attacted/>。转载请保留此信息及相应链接。

引用通告: 最近服务器受到攻击,总结一下特征 | 水景一页

能告诉我下,你通过tcpdump抓包的的指令是什么样的吗?我记得我在阿里云的机器上面通过tcpdump抓包的时候,里面含有大量邻居的包。

汗,没有使用任何参数。这个攻击发的包很多,别的包很少。

那太神奇了。我是没有任何参数的时候,简直就跟在刷的是一样的。

看样子我是弄不明白,这里我打住,期待高人来相救。

噢,明白你的意思了。肯定是在刷屏了,包很多嘛,可以输出到文件中再慢慢查看:

tcpdump -n > /tcpdump.txt13:29:18.920774 IP 176.9.84.46.53804 > 106.187.50.90.https: Flags [S], seq 0, win 8192, length 0

刚刚在网络上搜索了下tcpdump的一些说明。可以说明,这里同这个176.9.84.46这个IP没什么关系。这里抓到的包是这个IP试图访问你服务器的443端口,但你的服务器并无对此作出反馈,也就是压根就不鸟他。

居然把你引出来了。

是这样,可是肯定与这个 IP 有联系,因为:

1、tcpdump 的时候抓了大概半分钟的包,其中只有零星的几个 msnbot 和我自己的 IP 发送的,剩下大部分都是这个 IP 的这种包;

2、通过 iptables DROP 掉这个 IP 的一切请求之后,网站能够正常打开了,而之前却需要多次刷新才有可能打开一次。

刚发现在大约 3:15 的时候这个攻击停止了。可是心里还是放不下,担心下一次这样的攻击。

哦,我不太清楚,连接不上的状态,也可以给DROP掉。 看样子,是我看的还不够仔细。你一直都用tcpdump来查

有通过netstat来查连接数吗?

按照流量来看,20K或者最多60K的一个速度,想引起LINODE,不能访问,这实在太不可思议了。

不知道这个是个什么攻击方法。netstat 查过了,没有任何连接(除了我自己的 SSH 连接)。唯一能看到的就是 tcpdump 出来的那种了,我只是摘了连续的几个展示一下,实际上很多很多很多,虽然没有什么流量,但是系统很难响应别的请求(不是不能)。